Введение

Мы погрузимся в мир даркнета — изолированного и анонимного пространства в сети Интернет, где можно найти множество запрещённых товаров и услуг, таких как наркотики, оружие, порнография и краденые товары. Особое внимание уделим техническим аспектам работы даркнета.

История возникновения Darknet

Первые зародыши: 1970-е годы

История даркнета берёт своё начало в 1970-х годах, когда велась разработка сети ARPANet — предшественницы современного Интернета.

Изначально ARPANet создавалась для обмена информацией между научными и военными учреждениями. Однако вскоре стало ясно, что помимо общедоступной сети необходима изолированная сеть для узкого круга пользователей. В студенческих кругах начали зарождаться первые признаки теневого интернета, где произошла первая незаконная онлайн-продажа марихуаны.

Изначально ARPANet создавалась для обмена информацией между научными и военными учреждениями. Однако вскоре стало ясно, что помимо общедоступной сети необходима изолированная сеть для узкого круга пользователей. В студенческих кругах начали зарождаться первые признаки теневого интернета, где произошла первая незаконная онлайн-продажа марихуаны.

Этот инцидент стал прообразом будущих теневых операций, которые ныне процветают в даркнете.

Публикации и распространение: 2000-е годы

Переломным моментом в истории даркнета стало появление публикации "The Darknet and the Future Content Distribution" в 2002 году, авторами которой стали сотрудники Microsoft.

Тут были изложены идеи и концепции, которые легли в основу анонимного доступа и сетевых технологий, таких как Tor (The Onion Router). Одновременно с этим появление цифровой криптовалюты — биткоина.

Что дало новый импульс развитию даркнета, обеспечивая анонимные и безопасные транзакции.

Технические основы Darknet

Анонимность и шифрование

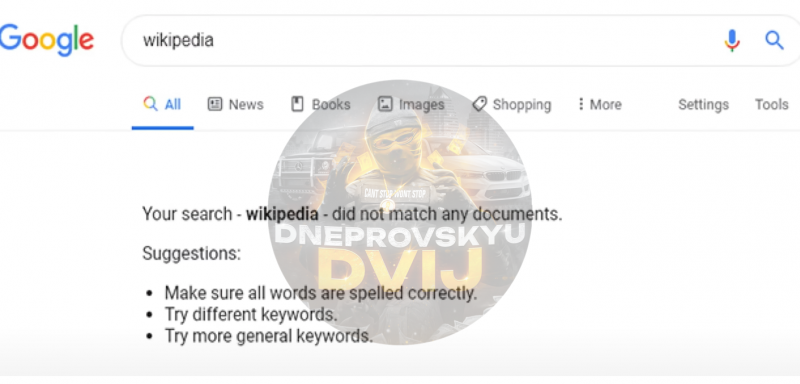

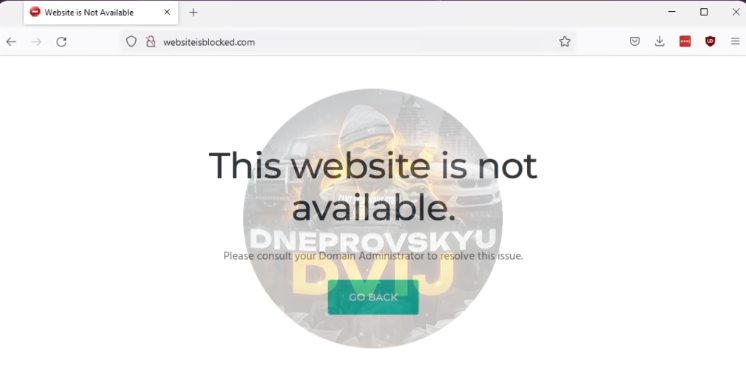

Даркнет функционирует по тем же принципам, что и обычный интернет, но с одним значительным отличием — он не индексируется стандартными поисковыми системами.

Это означает, что сайты в даркнете не появляются в результатах поиска, и их нельзя найти через обычные запросы.

Это означает, что сайты в даркнете не появляются в результатах поиска, и их нельзя найти через обычные запросы.

Для доступа в даркнет используются специальные программы и протоколы, которые обходят блокировки и предоставляют доступ к этим сайтам.

Для доступа в даркнет используются специальные программы и протоколы, которые обходят блокировки и предоставляют доступ к этим сайтам.

Протоколы и технологии

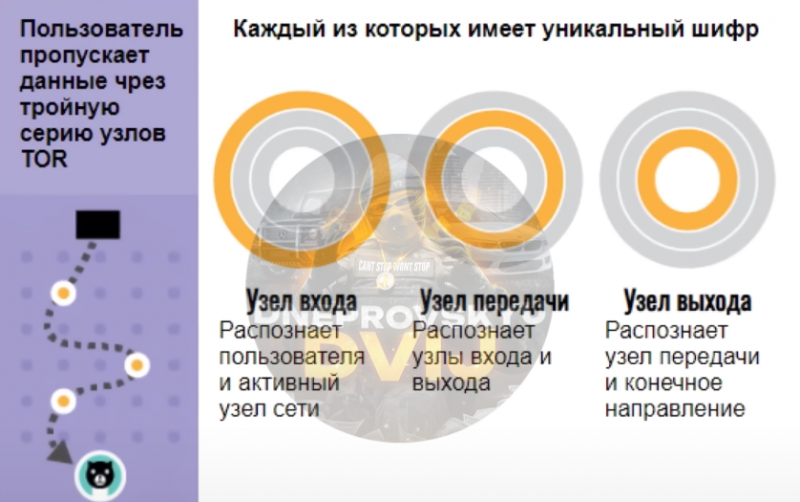

Основу даркнета составляют множество параллельных сетей, анонимность внутри которых обеспечивается при помощи продвинутых технологий.

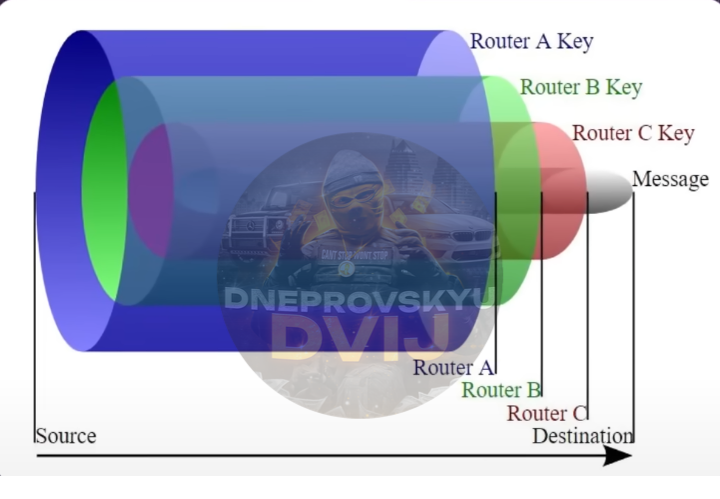

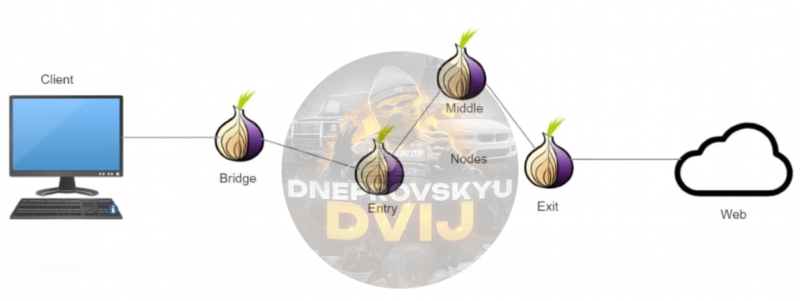

Самая распространённая из них — браузер Tor, использующий технологию "луковая маршрутизация" (Onion Routing).

Самая распространённая из них — браузер Tor, использующий технологию "луковая маршрутизация" (Onion Routing).

Название технологии связано с множественными слоями шифрования, которые накладываются на каждое сообщение, подобно слоям луковой шелухи.

Название технологии связано с множественными слоями шифрования, которые накладываются на каждое сообщение, подобно слоям луковой шелухи.

Зашифрованные сообщения передаются через промежуточные узлы, на каждом из которых снимается один слой шифрования для получения координат следующего узла. Полная расшифровка происходит только на сервере адресата.

Зашифрованные сообщения передаются через промежуточные узлы, на каждом из которых снимается один слой шифрования для получения координат следующего узла. Полная расшифровка происходит только на сервере адресата.

Для ещё большей надёжности маршруты передачи данных постоянно меняются случайным образом, что делает их отслеживание практически невозможным.

Ограничения и альтернативы

Однако у браузера Tor есть свои недостатки, такие как ограниченная скорость и потенциальные уязвимости.

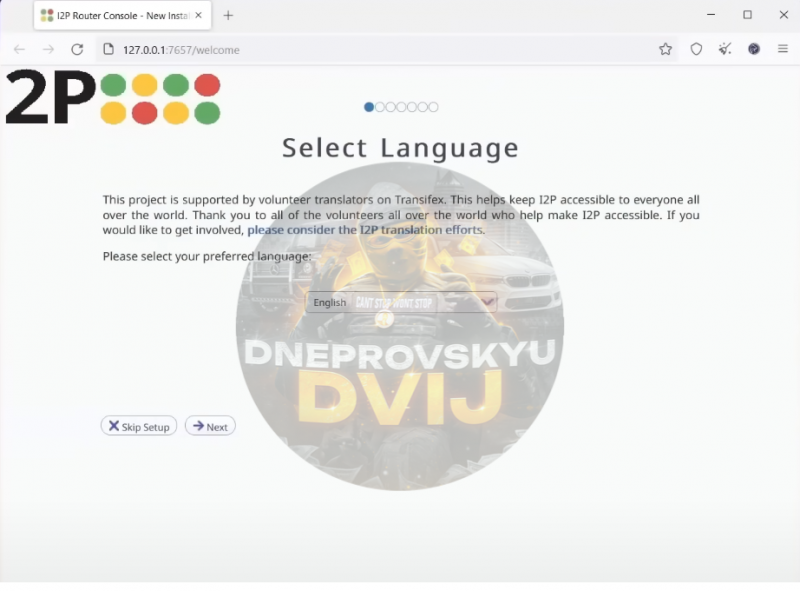

Поэтому многие пользователи переходят на использование других анонимных сетей, например, I2P (Invisible Internet Project).

Поэтому многие пользователи переходят на использование других анонимных сетей, например, I2P (Invisible Internet Project).

I2P также обеспечивает высокий уровень анонимности и безопасности, предлагая альтернативный способ доступа к теневому интернету.

Доменные системы и программное обеспечение

Вместо привычных доменных зон, таких как .com и .net, в даркнете используются уникальные доменные системы .onion и .i2p. Для доступа к этим ресурсам требуются соответствующие браузеры, такие как Tor, или программы, например, I2P.

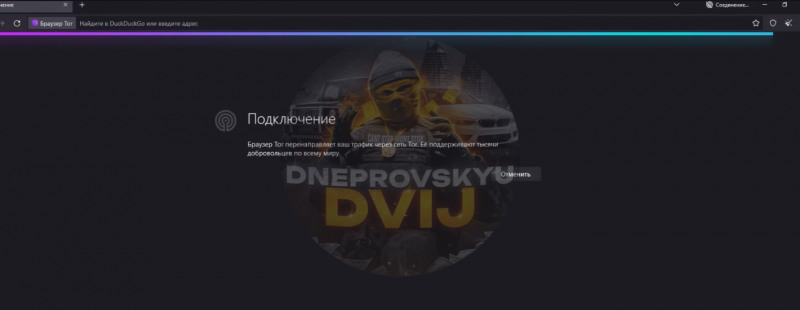

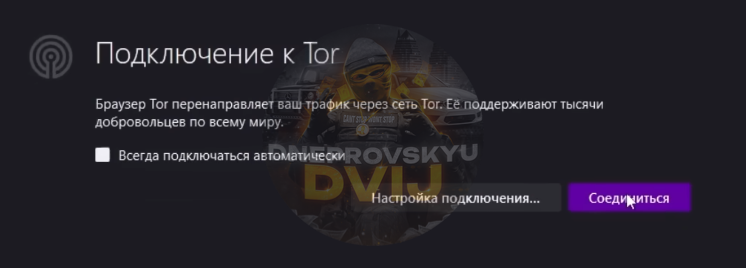

Установка и настройка Tor

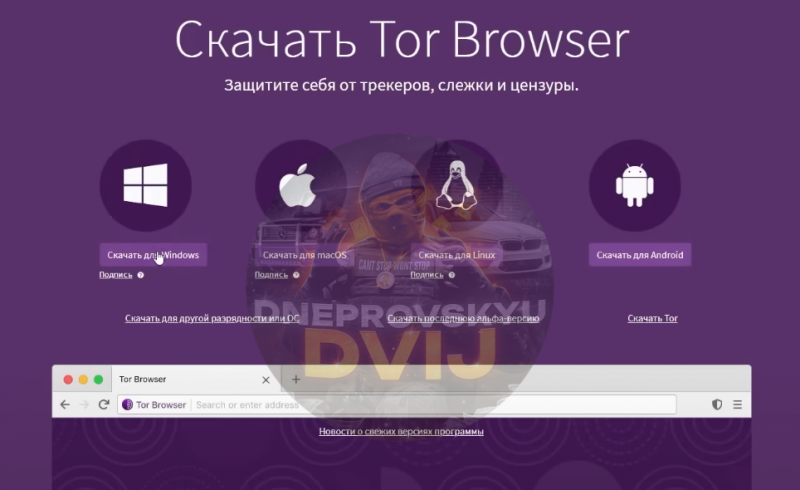

Для начала работы с Tor необходимо скачать его с официального сайта.

Браузер бесплатен и доступен для Windows, macOS, Linux и Android. Мы выбрали версию для Windows.

Браузер бесплатен и доступен для Windows, macOS, Linux и Android. Мы выбрали версию для Windows.

Процесс установки прост: выберите папку и подождите завершения. Затем программа предложит два варианта: просто соединиться или настроить сетевые параметры.

Процесс установки прост: выберите папку и подождите завершения. Затем программа предложит два варианта: просто соединиться или настроить сетевые параметры.

В первом случае используются стандартные настройки подключения, а во втором можно настроить мосты и изменить поисковую систему по умолчанию.

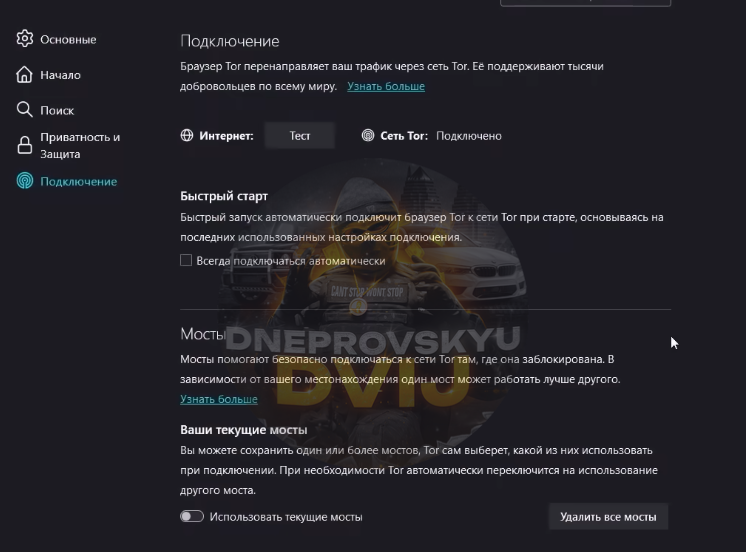

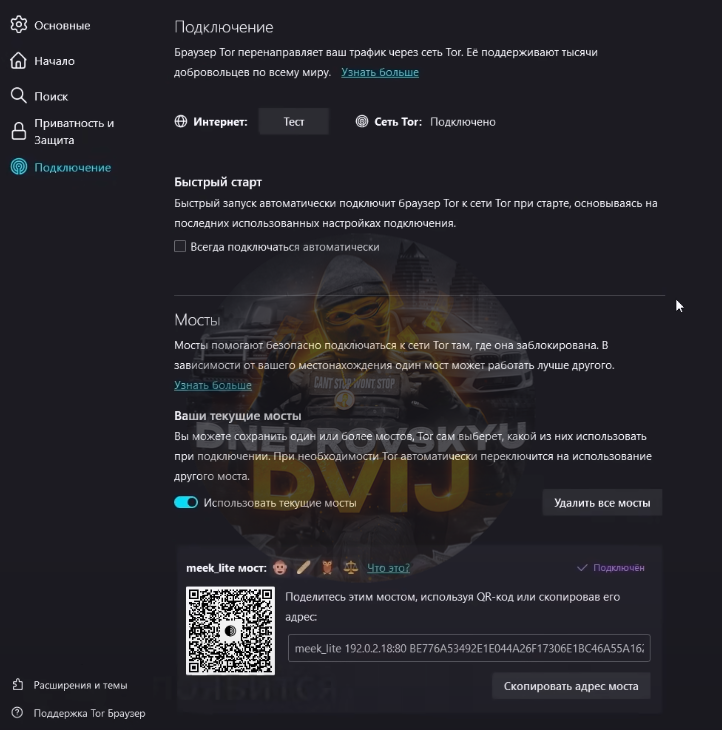

Мосты и их настройка

Мосты — это особые цепочки узлов-ретрансляторов, через которые проходит сигнал.

Как и обычными узлами, ими управляют волонтёры из числа пользователей Tor. Адреса мостов не публикуются открыто, поэтому их нельзя отследить и заблокировать. Это позволяет использовать Tor в местах, где он запрещён, и скрывает сам факт его использования.

Выбрать мост можно в разделе настроек подключения. Важно помнить, что одни мосты работают быстрее, другие стабильнее, и определить, какой будет лучше для вас, можно только методом проб и ошибок.

Выбрать мост можно в разделе настроек подключения. Важно помнить, что одни мосты работают быстрее, другие стабильнее, и определить, какой будет лучше для вас, можно только методом проб и ошибок.

Если всё сделано правильно, в разделе подключения появится фиолетовая галочка и надпись "Соединено".

Если всё сделано правильно, в разделе подключения появится фиолетовая галочка и надпись "Соединено".

Поиск и анонимность

Теперь вы в даркнете, но это лишь начало. Вам предстоит найти полезные ресурсы и предотвратить утечку данных, сделав своё пребывание максимально анонимным. По умолчанию для поиска в Tor используется сервис DuckDuckGo, но он не индексирует .onion сайты, поэтому лучше заменить его на любой из следующих поисковиков: Torch, Deep Search или Ahmia.

Настройки безопасности

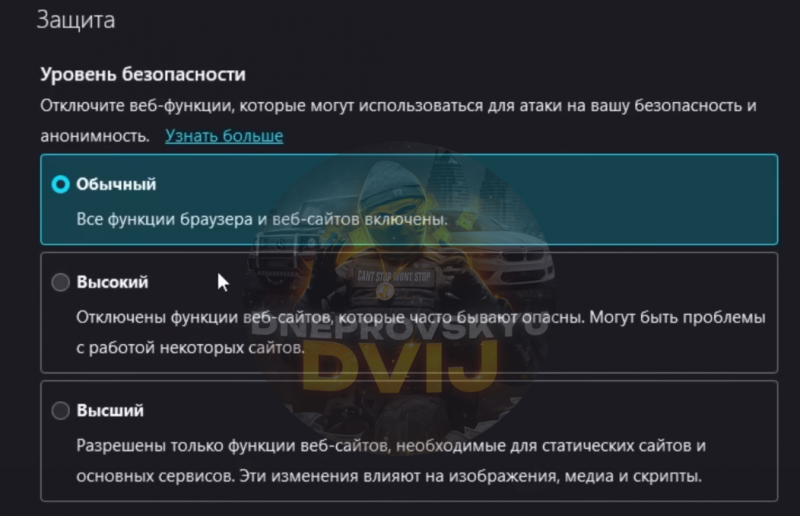

Tor Browser разработан на основе Mozilla Firefox и по умолчанию имеет защиту от слежки и блокировку функций, которые могут угрожать безопасности. Однако рекомендуется сделать дополнительные настройки:

Перейдите в раздел "Приватность и защита".

Выберите уровень безопасности: обычный, высокий или высший.

Выберите уровень безопасности: обычный, высокий или высший.

Будьте готовы к тому, что на высшем уровне безопасности элементы jаvascript будут полностью отключены, а некоторые символы не будут отображаться.

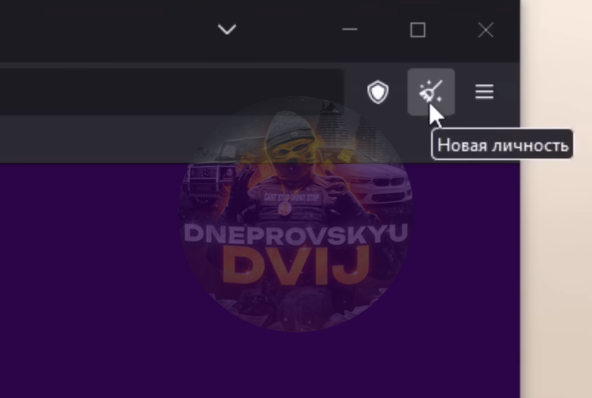

Смена IP адреса

Интересная особенность Tor Browser — возможность сменить IP адрес в любой момент. Для этого нажмите на кнопку "Сменить личность" справа от адресной строки, и браузер автоматически перезапустится, предоставляя новый IP адрес.

Рекомендации по безопасности

Никогда не заходите через Tor в свои социальные сети или другие аккаунты, которыми вы пользуетесь в обычном браузере. Помните, что при каждом визите сервер записывает IP адрес и местоположение клиента.

При повторном посещении того же аккаунта это может раскрыть вашу личность.

Специальные операционные системы

Для дополнительной безопасности следует использовать специальные операционные системы для работы в даркнете. Примером может служить Tails (The Amnesic Incognito Live System), которую, по слухам, использовал Эдвард Сноуден для связи с журналистами.

Tails можно запустить с флешки, что позволяет сёрфить в даркнете абсолютно анонимно. Она работает в оперативной памяти ПК и не оставляет следов на жёстком диске.

Установка и использование Tails

Для начала работы с Tails необходимо скачать её с официального сайта и записать на флешку. Затем перезагрузите компьютер, выбрав загрузку с флешки. Tails работает полностью из оперативной памяти и не затрагивает жёсткий диск, обеспечивая полную анонимность.

В Tails предустановлены все необходимые инструменты для работы в даркнете, включая Tor Browser и средства для шифрования данных.

Заключение

Технологии, лежащие в основе Darknet, постоянно развиваются и совершенствуются, предоставляя пользователям инструменты для безопасного и анонимного взаимодействия.

Таким образом, он остаётся важным элементом современной цифровой экосистемы, предоставляя пользователям уникальные возможности, которые невозможно найти в обычном интернете.